Esforços de segurança concentrados em cada transação de acesso e em cada usuário

Em vez de assumir a confiança por meio de uma rede compartilhada e segura, os malfeitores têm muito menos vetores para explorar, protegendo dados e plataformas essenciais de forma mais eficaz do que nunca.

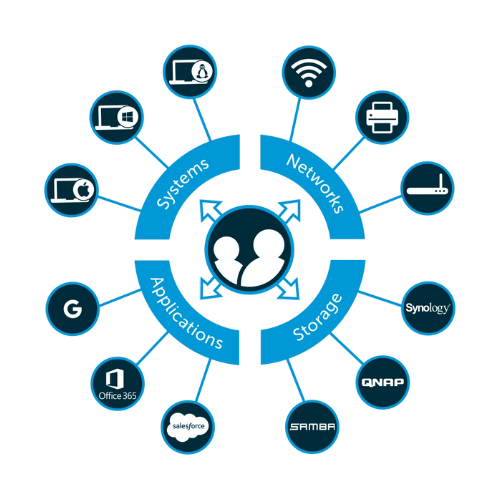

O perímetro tradicional é irrelevante em qualquer organização que ofereça suporte ao trabalho remoto - em vez disso, as identidades digitais se tornaram o novo perímetro e, portanto, precisam de proteção direta. Uma estratégia Zero Trust eficaz atribui corretamente as permissões (nem mais, nem menos) e verifica uma identidade em cada transação de acesso, seja na tentativa de acessar aplicativos, dispositivos ou redes.

A adoção de novas medidas de segurança pode prejudicar a experiência do usuário quando elas são percebidas como desajeitadas, desconectadas e tediosas. Isso pode ser evitado com uma abordagem de confiança zero que use políticas de acesso dinâmicas, autenticação unificada, logon único (SSO) com autenticação multifatorial (MFA) em camadas, bem como gerenciamento de privilégios definido por grupos para reduzir a necessidade de intervenção da TI e simplificar a experiência do usuário final, ao mesmo tempo em que fortalece a postura de segurança.

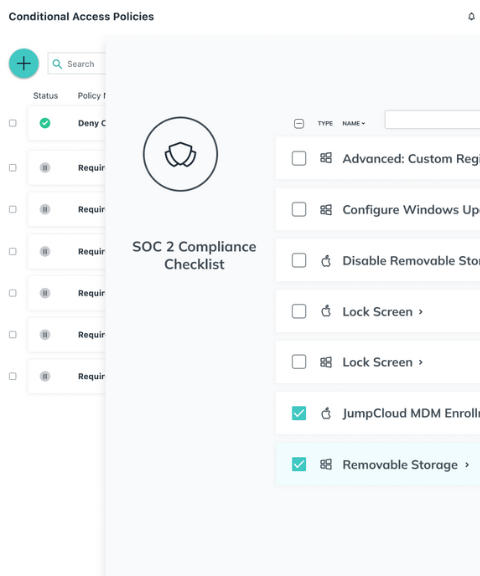

A conformidade pode ser difícil de alcançar, especialmente quando as ferramentas e os processos são desarticulados. No entanto, o uso da plataforma de diretório aberto do JumpCloud para implementar uma estratégia Zero Trust o ajudará a atender aos requisitos SOC, HIPAA, GDPR e PCI com controle granular sobre o acesso de usuários e administradores. Garanta apenas o acesso certo no momento certo em todo o seu ambiente e implemente políticas no nível do dispositivo, como a exigência de criptografia completa do disco antes de conceder acesso, conforme prescrito por muitos regulamentos e estruturas de conformidade.